دانلود رایگان مقاله آشنایی با تجارت الکترونیک و زیر ساخت ها آن با فرمت ورد

دانلود تحقیق آشنایی با تجارت الکترونیک و زیر ساخت ها آن با فرمت ورد

دانلود مقاله آشنایی با تجارت الکترونیک

دانلود تحقیق درباره ی تجارت الکترونیک

زیر ساخت های تجارت الکترونیک

عنوان : آشنایی با تجارت الکترونیک و زیر ساخت ها آن

تعداد صفحه : 103 + فهرست و منابع

فرمت : ورد & قابل ویرایش

قیمت : 2500 تومان

فهرست مطالب

تقسیمبندی تجارت الکترونیک

نمونهای از یک فعالیت تجاری بین بنگاه و بنگاه

فعالیتهای در محدوده بین بنگاه و مصرف کننده

فعالیتهای در محدوده

فعالیتهای تجاری

دولت الکترونیکی

مزایای دولت الکترونیک

قوانین حقوقی حاکم بر کسب و کار الکترونیکی

مزیتهای تجارت الکترونیکی

معایب تجارت الکترونیکی

نیازها

تجارت الکترونیکی چیست؟

امنیت در تجارت الکترونیکی

رمزنگاری

رویه رمزنگاری به روش

رویه رمزنگاری به روش

هویتشناسی

موسسات

متدهای پرداخت الکترونیکی

سیستم کارتهای اعتباری

پول الکترونیکی

کارتهای هوشمند

پول الکترونیکی مبتنی بر شبکه

سهولت بکارگیری

ایجاد یک فروشگاه بزرگ مجازی

نقش وظایف نمایندگیهای در یک فروشگاه مجازی اینترنتی

تدوین قوانین

محافظت ازدادههاواطلاعات شخصی درتجارت الکترونیکی

محافظت مصرفکنندگان در فرآیندهای تجارت الکترونیکی

ایجاد قوانین روشن تجاری به منظور ایجاد یک بازار الکترونیکی معتبر

سیستم خرید از طریق شبکه اینترنت

کاربرد موسسات ذینفع در فرآیند خرید

پیشینه تجارت الکترونیک

مزایای استفاده از تبادل الکترونیکی اطلاعات

هزینههای استفاده از تبادل الکترونیکی اطلاعات

مجموعه استانداردها و ساختار تشکیلاتی

زیرساختهای لازم جهت تجارت الکترونیکی

اینترنت چیست؟

مزایای استفاده از سرویس پست الکترونیکی

اینترنت چه کارهایی برای ما انجام میدهد؟

چگونه به شبکه اینترنت وصل شویم؟

طراحی برنامه کاربردی براساس مدل کسب و کار

مدل کسب و کار

لایه معماری سیستمهای کاربردی

سرویسهای اشتراکی برنامههای کاربردی

تهیه رویدادهای کسب و کار در طراحی

زیرساخت فنی

قابلیت حمل

قالیت توزیع تواناییهای کاربردی

قابلیت مقیاسپذیری و پیشبینی توسعههای آتی سیستم

قابلیت مدیریت

امنیت اطلاعات در تجارت الکترونیک

الگوریتمهای متداول در رمزنگاری

مدیریت ارتباط با مشتریان

تاریخچه کارتهای اعتباری

بانکداری الکترونیکی در ایران ـ از تئوری تا عمل

نفوذ بانکداری الکترونیکی در مبادلات پولی

آشنایی بانکهای ایران با بانکداری الکترونیکی

آشنایی بانکهای ایران با اتوماسیون بانکی

چشمانداز تغییرات و استفاده از تجارب

طرح جامع اتوماسیون

تاریخچه شکلگیری

اهداف طرح

معیارهای عمده طرح جامع

الگوی انفورماتیکی طرح جامع

نتیجهگیری

منابع و مآخذ

بخش هایی از متن

تقسیمبندی تجارت الکترونیک

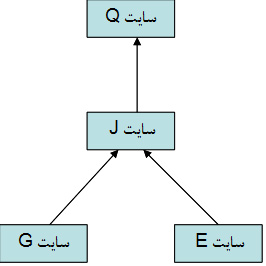

تجارت الکترونیک در واقع فرآیند خرید و فروش محصولات و خدمات بر روی شبکه اینترنت میباشد و میتوان آن را به چند گروه: تجارت بین بنگاه و مصرف کننده یا مشتری (B2C)، تجارت بین بنگاه و بنگاه (B2B) و تجارت بین مصرف کننده و مصرف کننده (C2C) تقسیم نمود. که در این میان فعالیتهای تجاری عمدتاً در چارچوب B2B و B2C متمرکز گردیدهاند. هر چند در آینده فعالیتهایت جاری B2A و C2A نیز قابل پیشبینی میباشند که در ادامه به معرفی هر یک پرداخته شده است.

نمونهای از یک فعالیت تجاری بین بنگاه و بنگاه (B2B)

بنابر عقیده متخصصین با برقراری ارتباط شبکه اینترنتی بین تولید کنندگان قطعات خودرو و سازندگان خوردو زمان تحویل خودروهای سفارش شده کاهش خواهد یافت، چرا که با انتقال سریع اطلاعات متقابل بین قطعهسازان از یک طرف و سازندگان خودرو از سوی دیگر با استفاده از شبکه اینترنت تحولات عمدهای در مراحل تحویل خودرو کیفیت و هزینه را شاهد خواهیم بود.

قطعهسازان، با آگاهی از نیازهای خودروسازان، محصولات را مطابق با نیاز آنها تولید خواهند نمود. ارتباط بین خودروسازان و قطعهسازان برای سفارش و تغییر در قطعه و اندازههای لوازم یدکی به روش سنتی با کاغذ و نامه حداقل بین یک تا دو ماه زمان میبرد. اما با استفاده از اینرنت و برقراری ارتباط رایانهای بین این دو مجموعه زمان به کمتر از یک هفته کاهش مییابد، در این روش همچنین خودروسازان با کنترل شاخصهای کیفیت قطعات خودرو میتوانند تعداد و موارد قطعات معیوب را سریعاً به قطعهسازان اطلاع دهند و در نتیجه افزایش قابل توجهی در کیفیت خودروها بوجود میآید. در نهایت B2B بین دو مجموعه تولیدکنندگان خودرو و قطعهسازان باعث کاهش هزینهها، بهبود کیفیت و افزایش سرعت ساخت خودرو میگردد.

نتیجهگیری

با سرعت نفوذ کامپیوترهای شخصی در منازل و محلهای کار و گسترش استفاده کنندگان اینترنت در ایران، تجارت الکترونیکی و خدمات بانکی الکترونیکی دیگر مفاهیم ناآشنایی برای مردم ایران نیستند. از طرفی، شناسایی لزوم ایجاد بستر حرکتی بانکهای داخلی ایران به سوی بانکداری نوی از طرف جامعه بانکی کشور نیز به اتفاق حاصل شده است. با حمایت و سرمایهگذاری بانک مرکزی جمهوری اسلامی ایران این حرکت با قدمهای سنجیده و اجماع کارشناسانه آغاز گشته و تحول نظام بانکی کشور را در آینده نزدیک در جهت اعتلای خدمات بانکی نوید میدهد. بانکداری الکترونیکی نیز که یکی از طلایهداران بانکداری پیشرفته محسوب میگردد، جایگاه متناسب خود را در برنامهریزی متحولانه بانکها کسب نموده است

بعد از پرداخت لینک دانلود برای شما به نمایش در خواهد آمد.

در صورت وجود هرگونه مشکل یا سوال پیش از خرید اینجا کلیک کنید